Czas na kolejnego sherlocka z HTB - PhishNet. Scenariusz wygląda następująco: An accounting team receives an urgent payment request from a known vendor. The email appears legitimate but contains a suspicious link and a .zip attachment hiding malware. Your task is to analyze the email headers, and uncover the attacker’s scheme.

Oszustwa komputerowe były najczęściej występującym rodzajem incydentu w Polsce w 2024. Z raportu CERT za poprzedni rok: Najczęściej występującą kategorią incydentów zarejestrowanych w 2024 roku były oszustwa komputerowe. Zarejestrowano 97 995 tego typu incydentów, co stanowi 95% wszystkich obsłużonych incydentów [...] Najbardziej rozpowszechnionym rodzajem oszustw komputerowych były próby wyłudzania poufnych danych, np. loginu i hasła do poczty, strony banku, portalu społecznościowego czy innej usługi online (ang. phishing). W 2024 roku odnotowano 40 120 takich incydentów, co stanowi 39% wszystkich zarejestrowanych incydentów.

W tym sherlocku przeanalizujemy nagłówek maila w poszukiwaniu szczegółowych informacji nt. ataku, jego źródła itp.

Otrzymaliśmy pojedynczy plik .eml do analizy.

Stworzymy testowe konto w Outlooku i przyjrzymy się treści na wirtualnej maszynie Windows 10.

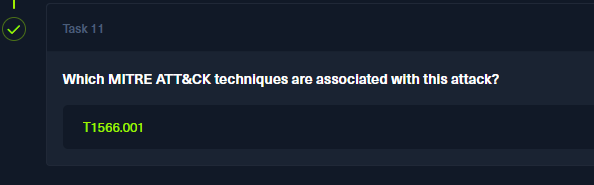

Nadawca: finance@business-finance[.]com Odbiorca: accounts@globalaccounting[.]com

Tematem maila jest niezapłacona faktura na kwotę 4750 zł za jakąś usługę. Przeanalizujmy wstępnie maila:

- Jest to mail typu spear-phishing, wycelowany specyficznie w pracownika działu księgowości (Accounting)

- Atakujący wykorzystuje ludzki błąd poznawczy - heurystykę dostępności. Polega na tym, że ludzie oceniają sytuacje jako bardziej prawdopodobne, jeśli łatwo potrafią sobie przypomnieć podobne przypadki z przeszłości. Pracownik księgowości zapewne miał do czynienia z wieloma niezapłaconymi fakturami w przeszłości i nie zauważył niczego podejrzanego w mailu.

- Nadawca jest anonimowy - brak imienia i nazwiska. Jest tylko nazwa “Finance Department”

- Atakujący stworzył dwie możliwości zarażenia ofiary - poprzez kliknięcie w link (“Download Invoice”) oraz poprzez manualne pobranie i otworzenie zawartości ZIP-a

- Atakujący używa strachu i naciska na ofiarę, że jeśli nie wykona czynności w określonym czasie, spotkają ją konsekwencje (“Please process the payment immediately to avoid late fees”, “failure to act may result in penalties or service suspension”)

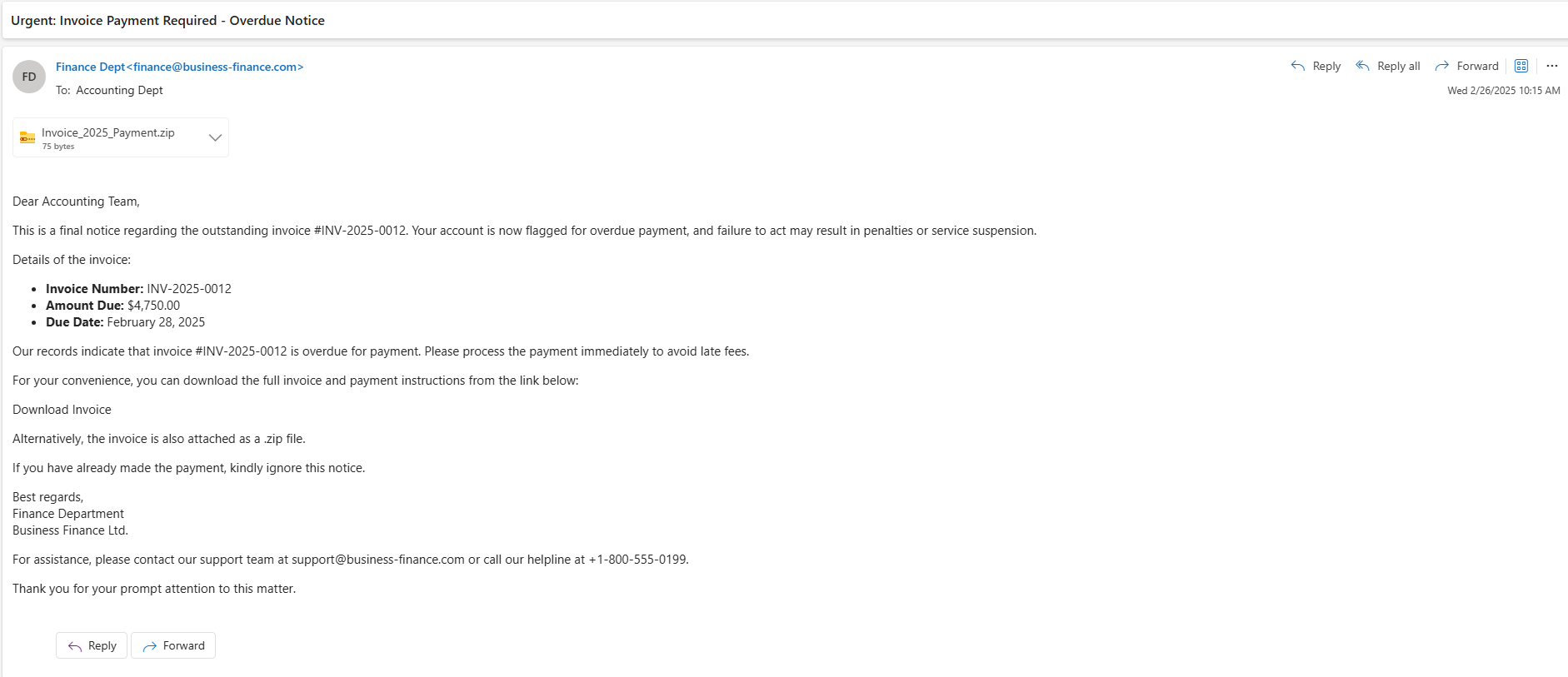

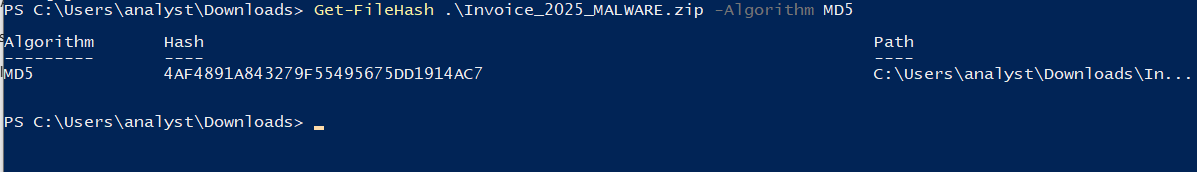

Przeanalizujmy plik zip. Obliczmy hash i wrzućmy go do Virus Total.

Faktycznie mamy do czynienia z plikem ZIP. Zostawmy go na razie i skupmy się na nagłówku maila

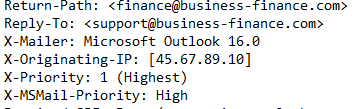

Pytanie 1#

What is the originating IP address of the sender?

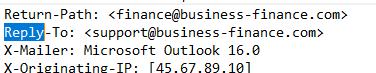

Plik .eml otwieramy za pomocą zwykłego notatnika. Po krótkiej analizie identyfikujemy oryginalny adres IP, z którego wysłano wiadomość.

Informacje z prefixem X- są dodatkowymi nagłówkami niestandardowymi.

Odpowiedź: 45.67.89.10

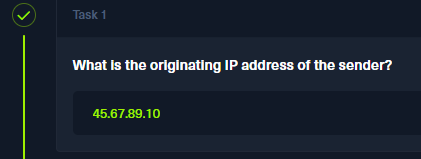

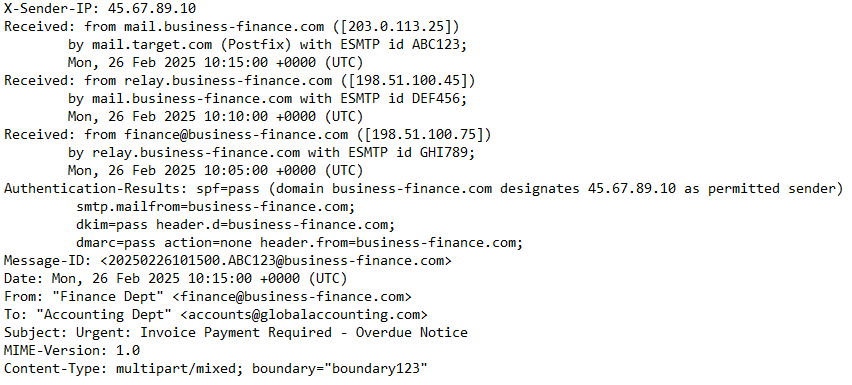

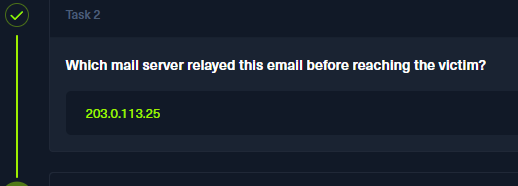

Pytanie 2#

Which mail server relayed this email before reaching the victim?

Pytanie jest od adres IP serwera, który przekierował maila zanim dotarł do odbiorcy.

Adresy “Received” są zapisywanie w odwrotnej kolejności tzn. ostatni hop jest na samej górze.

from - nadawca

by - odbiorca, przez którego mail przeszedł

Komunikacja wyglądała następująco:

| Nadawca | Odbiorca | Czas |

|---|---|---|

| finance@business-finance[.]com ([198.51.100.75]) | relay.business-finance[.]com ([198.51.100.45]) | Mon, 26 Feb 2025 10:05:00 +0000 (UTC) |

| relay.business-finance[.]com ([198.51.100.45]) | mail.business-finance[.]com | Mon, 26 Feb 2025 10:10:00 +0000 (UTC) |

| mail.business-finance[.]com ([203.0.113.25]) | mail.target[.]com | Mon, 26 Feb 2025 10:15:00 +0000 (UTC) |

| E-mail trafił do mail.target[.]com, czyli docelowego serwera pocztowego. My jako odbiorcy widzimy adres “From” finance@business-finance[.]com. Ten nagłówek jest częścią treści wiadomości i może być modyfikowany przez wysyłającego. |

Odpowiedź: 203.0.113.25

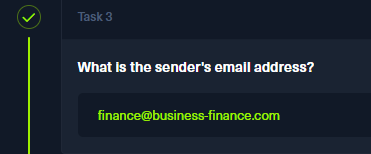

Pytanie 3#

What is the sender’s email address?

Znamy już odpowiedź na to pytanie. Wystarczy zobaczyć nagłówek FROM

Odpowiedź: finance@business-finance[.]com

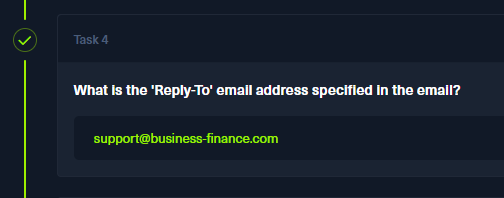

Pytanie 4#

What is the ‘Reply-To’ email address specified in the email?

Adres e-mail “Reply-To”, to adres do którego zostanie przekierowana odpowiedź na odebranego maila.

Atakujący spreparował maila tak, że wszelkie odpowiedzi trafią na adres support@business-finance[.]com

Odpowiedź: support@business-finance[.]com

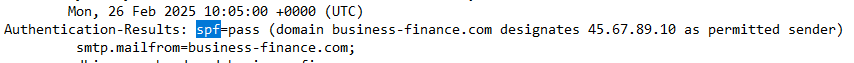

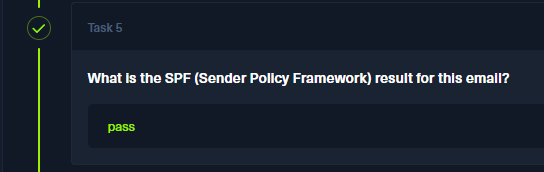

Pytanie 5#

What is the SPF (Sender Policy Framework) result for this email?

Sender Policy Framework to mechanizm uwierzytelniania wiadomości e-mail, który chroni domenę przed spoofingiem. Działa na poziomie komunikacji między serwerami SMTP. Właściciel domeny umieszcza w ustawieniach DNS specjalny rekord SPF, który określa z jakich adresów IP można wysyłać maile z tejże domeny. Gdy serwer odbiorczy SMTP otrzymuje wiadomość, pobiera rekord SPF z DNS domeny nadawcy i sprawdza, czy adres IP nadawcy znajduje się na liście dozwolonych. W przeciwnym razie wiadomość jest odrzucana.

W tym przypadku serwer SMTP uznaje hosta 45.67.89.10 jako mogący wysyłać maile w imieniu domeny @business-finance.com

Odpowiedź: Pass

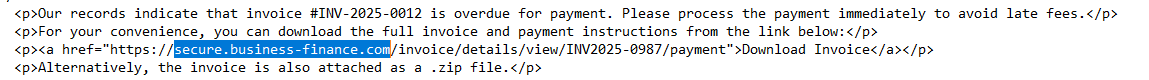

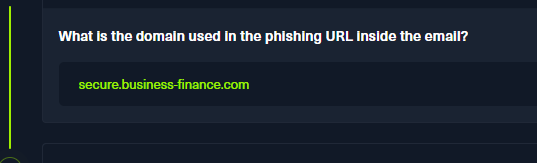

Pytanie 6#

What is the domain used in the phishing URL inside the email?

Sprawdźmy jaka domena jest używana w adresie URL do pobrania malware’u.

Odpowiedź: secure.business-finance.com

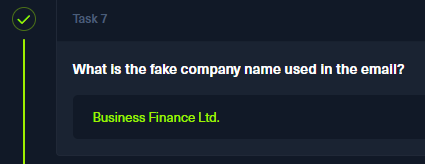

Pytanie 7#

What is the fake company name used in the email?

Fałszywa nazwa firmy jest na dole maila.

Odpowiedź: Business Finance Ltd.

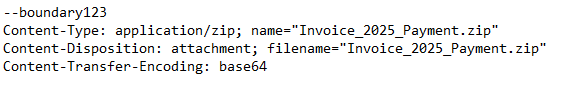

Pytanie 8#

What is the name of the attachment included in the email?

Załącznikiem jest plik ZIP

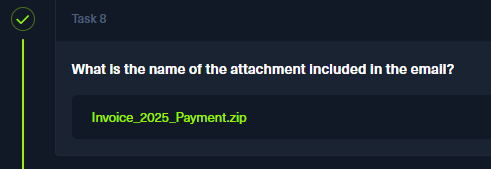

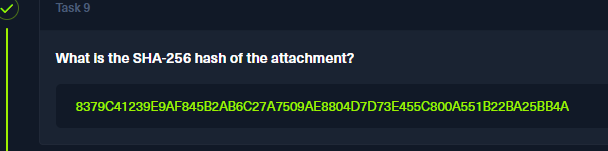

Pytanie 9#

What is the SHA-256 hash of the attachment?

Obliczymy hash pliku za pomocą polecenia w Powershellu

Get-FileHash .\Invoice_2025_Payment.zip -Algorithm SHA256

Odpowiedź: 8379C41239E9AF845B2AB6C27A7509AE8804D7D73E455C800A551B22BA25BB4A

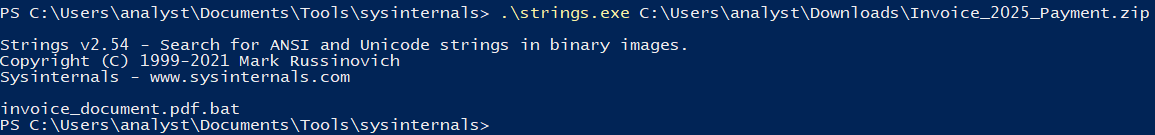

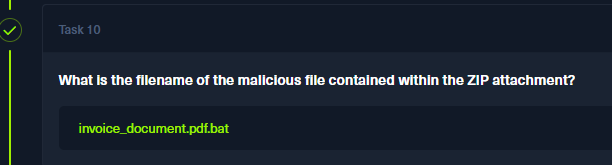

Pytanie 10#

What is the filename of the malicious file contained within the ZIP attachment?

Użyjemy narzędzia strings do wykrycia ciągów znaków w pliku ZIP. Nie jesteśmy w stanie wypakować archiwum.

Odpowiedź: invoice_document.pdf.bat

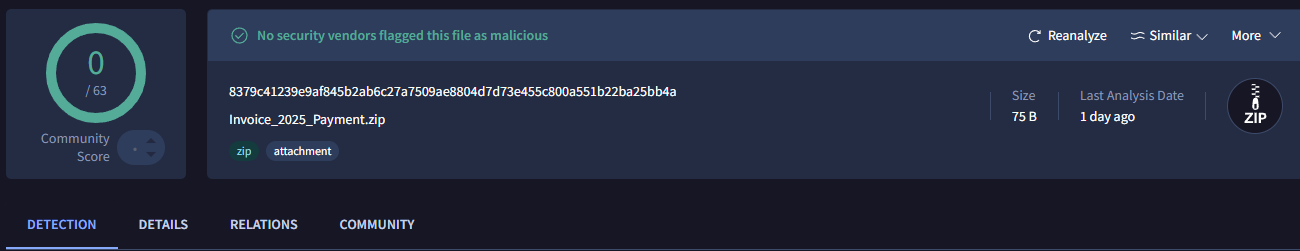

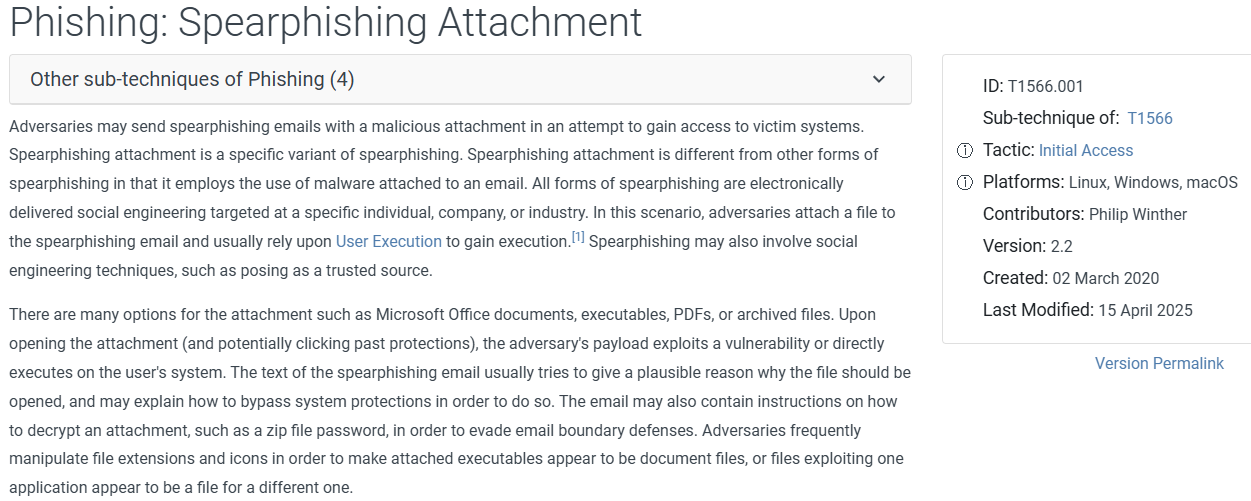

Pytanie 11#

Which MITRE ATT&CK techniques are associated with this attack?

MITRE ATT&CK to ustandaryzowana baza technik wykorzystywanych przez cyberprzestępców wraz z opisami. Każda metoda ma swój unikalny kod identyfikacyjny. My szukamy ataku typu spear phishing.

Odpowiedź: T1566.001